Обзор продукта

SafeInspect - полнофункциональная платформа для эффективного контроля за привилегированными учетными записями и сессиями в современных информационных системах – как классических, так и облачных.

Обеспечит визуализацию и 100% контроль того, кто, когда и к каким ресурсам получает доступ и как их использует.

-

Выявляйте все ИТ-ресурсы и соответствующие привилегированные учетные записи, а также взаимосвязи между ними.

-

Делегируйте доступ таким образом, чтобы к ИТ-ресурсам мог обращаться только уполномоченный персонал в строго отведенное для этого время.

-

Применяйте политики и правила доступа к ИТ-ресурсам и ИТ-инфраструктуре.

-

Аудит, оповещение, отчетность. Записывайте действия привилегированных пользователей. Вы в любой момент сможете ответить на вопросы: кто, с какой целью и как долго пользуется привилегированным доступом.

Даже если у компании уже есть решение Privileged Access Management (PAM), уникальные возможности SafeInspect эффективно дополнят его функции. При этом не потребуется установка доп. агентов и не изменится логика уже используемого решения.

Почему выбирают SafeInspect?

Отличительные черты

-

Простое и надежное решение с уникальными возможностями

Даже если у компании уже есть решение Privileged Access Managment (PAM), уникальные возможности SafeInspect эффективно дополнят его функции. При этом не потребуется установка доп. агентов и не изменится логика уже используемого решения.

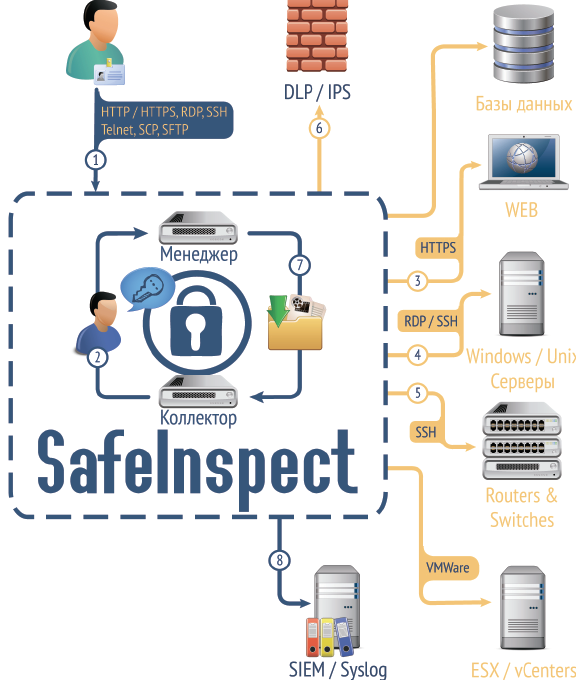

- Прозрачный мониторинг и управление;

- Распределенная архитектура;

- Детальный контроль SSH и RDP (полноценный разбор протоколов);

- Поиск, расследование и видео-показ событий;

- Простая работа с общими аккаунтами (например, root);

- Интеграция с DLP для SSH, SFTP, зашифрованными SSL протоколами в режиме реального времени;

- Интеграция с системами IDS, IPS.

-

Одна из лучших стоимостей владения

Разные варианты продукта: может быть установлен как Virtual Appliance (в разных виртуальных средах), а также на «железо» (сервера).

- Высокая масштабируемость: Коллекторы могут добавляться в соответствии с изменениями в сетевой или виртуальной инфраструктуре.

- Простота применения: Прозрачные режимы и возможность использования стандартных приложений упрощают внедрение. Нет необходимости в тренингах пользователей или изменении бизнес-процессов.

- Без агентов: Нет необходимости в инсталляции дополнительного ПО или агентов на серверах.

- Простая интеграция: Легко интегрируется как в инфраструктуру безопасности (SIEM, DLP, IDS), так и в сетевую инфраструктуру (не нужны jump-сервера, поддержка Vlan).

-

Масштабируемость и универсальность

- Может быть установлен как на «железе» (сервере), так и в виртуальной среде: VMware, Hyper-V, Virtualbox. Возможна оптимизация под Openstack;

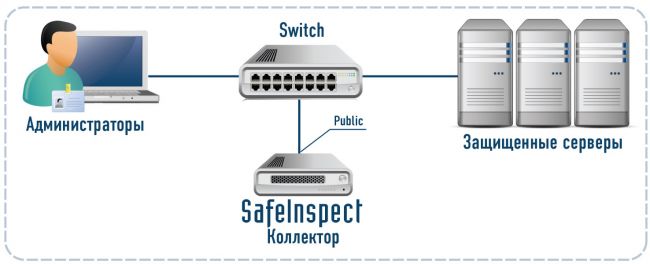

- Три режима работы: Прозрачный (L2), Маршрутизатор (L3), Бастион (прокси-сервер);

- Отказоустойчивость;

- Распределенная архитектура;

- Возможна установка большего количества Коллекторов. Данные аудита направляются в Менеджер (безопасное место);

- Можно осуществлять зональный аудит (разными аудиторами), или централизованный (по всей инфраструктуре).

-

Минимальное вторжение в бизнес-процессы и инфраструктуру

- Нет необходимости в специальном ПО, серверных агентах или шлюзах на клиентской стороне;

- Не нужно обучать пользователей работе с системой, менять бизнес-процессы;

- Минимальное вмешательство в сетевую инфраструктуру;

- Обеспечивает защиту доступа к серверам Windows, Unix, Linux, Mainframe, базам данных, сетевым устройствам и другим устройствам инфраструктуры, использующим протоколы администрирования;

- Отслеживаются как интерактивные пользователи, так и соединения «машина-машина» (передача файлов по расписанию, исполнение специальных команд на серверах, бекапы и др.);

- Нет необходимости в дополнительных модулях или серверах.

Даже если у компании уже есть решение Privileged Access Managment (PAM), уникальные возможности SafeInspect эффективно дополнят его функции. При этом не потребуется установка доп. агентов и не изменится логика уже используемого решения.

- Прозрачный мониторинг и управление;

- Распределенная архитектура;

- Детальный контроль SSH и RDP (полноценный разбор протоколов);

- Поиск, расследование и видео-показ событий;

- Простая работа с общими аккаунтами (например, root);

- Интеграция с DLP для SSH, SFTP, зашифрованными SSL протоколами в режиме реального времени;

- Интеграция с системами IDS, IPS.

Разные варианты продукта: может быть установлен как Virtual Appliance (в разных виртуальных средах), а также на «железо» (сервера).

- Высокая масштабируемость: Коллекторы могут добавляться в соответствии с изменениями в сетевой или виртуальной инфраструктуре.

- Простота применения: Прозрачные режимы и возможность использования стандартных приложений упрощают внедрение. Нет необходимости в тренингах пользователей или изменении бизнес-процессов.

- Без агентов: Нет необходимости в инсталляции дополнительного ПО или агентов на серверах.

- Простая интеграция: Легко интегрируется как в инфраструктуру безопасности (SIEM, DLP, IDS), так и в сетевую инфраструктуру (не нужны jump-сервера, поддержка Vlan).

- Может быть установлен как на «железе» (сервере), так и в виртуальной среде: VMware, Hyper-V, Virtualbox. Возможна оптимизация под Openstack;

- Три режима работы: Прозрачный (L2), Маршрутизатор (L3), Бастион (прокси-сервер);

- Отказоустойчивость;

- Распределенная архитектура;

- Возможна установка большего количества Коллекторов. Данные аудита направляются в Менеджер (безопасное место);

- Можно осуществлять зональный аудит (разными аудиторами), или централизованный (по всей инфраструктуре).

- Нет необходимости в специальном ПО, серверных агентах или шлюзах на клиентской стороне;

- Не нужно обучать пользователей работе с системой, менять бизнес-процессы;

- Минимальное вмешательство в сетевую инфраструктуру;

- Обеспечивает защиту доступа к серверам Windows, Unix, Linux, Mainframe, базам данных, сетевым устройствам и другим устройствам инфраструктуры, использующим протоколы администрирования;

- Отслеживаются как интерактивные пользователи, так и соединения «машина-машина» (передача файлов по расписанию, исполнение специальных команд на серверах, бекапы и др.);

- Нет необходимости в дополнительных модулях или серверах.

Решаемые задачи

Система SafeInspect позволяет выполнять ряд необходимых задач по управлению доступом к привилегированным аккаунтам:

Основные преимущества

Вы можете настраивать доступ для ваших привилегированных пользователей - собственных сотрудников, сотрудников обслуживающих организаций, разовых подрядчиков и прочих - под практически любые сценарии: по расписанию или по запросу, на один или несколько раз, по группам доступных активов и по доступным операциям внутри этих активов.

Кроме того, вы можете настраивать сценарии, которые будут разрывать сеанс доступа, если действия привилегированных пользователей вызовут подозрения.

По каждому пользователю программный комплекс записывает сеансовый трафик (SSH- или RDP-сеансы). Затем эти записи и журналы событий индексируются, и весь текст попадает в базу. По ней можно вести полнотекстовый поиск, а результаты выгружать в отчеты и рассылать заинтересованным лицам, в том числе, и по расписанию. Кроме того, вы можете просматривать и скачивать видео записанных RDP- и SSH-сеансов.

Вы можете гибко управлять паролями в своей инфраструктуре:

- генерировать одноразовые сеансовые пароли;

- проверять пользовательские пароли на надежность или автоматически генерировать надежные;

- привилегированные пользователи не будут знать пароли доступа к целевым системам;

- пароли на целевых серверах могут быть изменены после каждой сессии доступа к нему администратора, а также меняться по расписанию.

Программный комплекс использует наиболее эффективные алгоритмы записи и хранения данных:

- всем данным присваиваются специальные метки времени, что позволяет осуществлять быстрый поиск и обеспечивать достоверность информации

- базы надежно защищены (данные шифруются и хранятся в отдельном хранилище с защищенным доступом на чтение и добавление новых записей)

- периоды бездействия не занимают дополнительного места в базе данных

- записи предельно компактны (до 5 МБ/ч для проиндексированных SSH-сенасов, до 20 МБ/ч для RDP-сеансов на разрешении 1920x1080)

Основной вариант поставки - Virtual Appliance (инсталляция занимает не более 20 минут, развертывание с настройками для полноценной работы - до 2 часов). Устанавливать и, соответственно, поддерживать агентское ПО не требуется. Система работает как прокси-сервер между пользователями и серверами, оставаясь полностью прозрачной для пользователей, пока для них не будут прописаны учетные записи, роли и доступные ресурсы.

- программный комплекс можно устанавливать в распределенной инфраструктуре, в любых местах корпоративной ИТ системы

- программный комплекс можно внедрить в различных режимах:

- Бастион - режим прокси - сервера для подключений

- L3 - режим маршрутизатора; ПП и целевые сервера находятся в разных сетях

- L2 - режим сетевого моста; обработка всего трафика, в том числе VLAN

Импортонезависимое и санкционно-устойчивое решение, закрывающее все необходимые требования регуляторов - удовлетворяет требованиям Федерального закона №152 и №187, приказу ФСТЭК №239 и GDPR. Имеет лицензии ФСТЭК и ФСБ России.

Возможно использование в государственных структурах.

Выполняемые функции

Запись сеансов работы привилегированных пользователей с использованием различных протоколов

Сценарии использования

Техническая информация

| Характеристики | Описание |

|---|---|

Компьютер | Любой IBM PC совместимый компьютер |

Память | Не менее 16 GB RAM |

Объем дискового пространства | Не менее 120 GB |

Сетевые интерфейсы | 3 интерфейса |

| Характеристики | Описание |

|---|---|

Тип виртуальной среды | VMware ESXi 5.5 update 3b, 6.0 U3, VMware vSphere Hypervisor 6.0 Update 2 Microsoft Hyper-V Server (2016) |

Память | Не менее 16 GB RAM |

Объем дискового пространства | Не менее 120 GB |

Сетевые интерфейсы | Должно быть назначено 3 сетевых интерфейса:

em0: должен быть publicinterface

Если машина должна работать в режиме бридж, то для интерфейсов 1 и 2 должен быть включен promiscuousmode. В Hyper-V интерфейсы начинаются с “hn” вместо “em”. |

Имеется несколько вариантов установки системы:

- Система устанавливается в «разрыв» соединения с серверами;

- Соединения с серверами маршрутизируются на систему SafeInspect;

Явное подключение к системе для обеспечения доступа к защищаемым серверам. Основная цель заключается в последовательном документировании всех манипуляций с защищаемыми системами, в обеспечении строгой авторизации для работы с ней и проверки соединений. Технически это реализуется при помощи специальных коллекторов, которые перехватывают трафик администрирования и обеспечивают подключение к серверам через себя (по модели Man In the Middle). Коллектор в прозрачном режиме терминирует соединения на себя, проводит авторизацию, а после открывает от имени пользователя соединение с сервером, выполняя функцию прокси. При этом вся информация в канале записывается в специальный журнал. Впоследствии лица, обладающие соответствующими правами, с помощью средства воспроизведения журнала в любой момент смогут восстановить сеанс связи администратора и проанализировать его действия.

Ключевые вопросы при выборе:

- Сколько всего в Вашей организации привилегированных аккаунтов, кто это?

- Кто, когда, с какой целью получал доступ под привилегированными учетными записями к ИТ-ресурсам Вашей организации?

- Что делал администратор на самом деле в серверах и других ресурсах вашей организации?

Если Вы не знаете ответа хотя бы на один из этих вопросов, то пора действовать!

Информация о стоимости использования продукта

Стоимость использования ПО рассчитывается индивидуально.

Для получения информации о продукте Вы можете связаться с нами по e-mail: Адрес электронной почты защищен от спам-ботов. Для просмотра адреса в вашем браузере должен быть включен Javascript.